ادامه حملات هکری در تعطیلات کریسمس از طریق نفوذ به افزونههای کروم

در اواخر دسامبر ۲۰۲۴، حملاتی سایبری شناسایی شدند که در آنها مهاجمان با نفوذ به افزونههای مرورگر گوگل کروم توانستند احراز هویت دومرحلهای (2FA) را دور بزنند و به اطلاعات حساس کاربران دسترسی پیدا کنند.

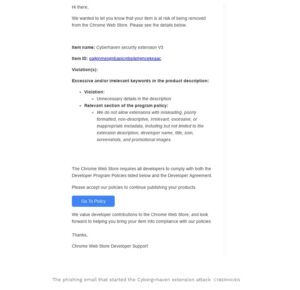

به نقل از فوربس، این حملات با ارسال ایمیلهای فیشینگ به توسعهدهندگان افزونهها آغاز شد که حاوی لینکهایی به صفحات جعلی بود. با کلیک بر روی این لینکها، توسعهدهندگان به نصب برنامههای مخرب OAuth، که دسترسی کامل به حسابهای آنها رامکانپذیر میساخت، سوق داده میشدند.

پس از دسترسی به حسابهای توسعهدهندگان، مهاجمان نسخههای مخرب افزونهها را منتشر کردند که حاوی کدهای جاسوسی برای سرقت اطلاعات کاربران بود. هدف این کدها مشخصاً دسترسی یافتن به اطلاعات حسابهای کاربری فیسبوک، از جمله توکنهای دسترسی، اطلاعات حسابهای تبلیغاتی و تلاش برای دور زدن 2FA از طریق اسکن کدهای QR بوده است.

یکی از نمونههای برجسته این حملات، نفوذ به افزونه شرکت Cyberhaven بود که در روز کریسمس شناسایی شد. این شرکت توانست در مدت کوتاهی نسخه مخرب افزونه را حذف کند، اما در این بازه زمانی، کاربران با بهروزرسانی خودکار در معرض خطر قرار گرفتند.

در اواخر دسامبر ۲۰۲۴، حملات سایبری پیچیدهای شناسایی شدند که در آنها مهاجمان توانستند با نفوذ به افزونههای مرورگر گوگل کروم، احراز هویت دومرحلهای (2FA) را دور بزنند و به اطلاعات حساس کاربران دسترسی پیدا کنند. این حملات به طور خاص بر روی توسعهدهندگان افزونهها تمرکز داشت و با ارسال ایمیلهای فیشینگ به آنها آغاز شد. این ایمیلها شامل لینکهایی به صفحات جعلی بودند که توسعهدهندگان را به نصب برنامههای مخرب OAuth ترغیب میکردند. این برنامهها به مهاجمان دسترسی کامل به حسابهای توسعهدهندگان میدادند.

پس از دسترسی به حسابهای توسعهدهندگان، مهاجمان نسخههای مخرب افزونهها را منتشر کردند که حاوی کدهای جاسوسی بودند. این کدها به طور خاص طراحی شده بودند تا اطلاعات حسابهای کاربری فیسبوک را سرقت کنند، از جمله توکنهای دسترسی و اطلاعات حسابهای تبلیغاتی. همچنین، مهاجمان به دنبال دور زدن سیستم 2FA بودند و سعی میکردند با اسکن کدهای QR به حسابهای کاربران دسترسی پیدا کنند. این نوع حملات نشاندهنده تهدیدات جدیدی است که ممکن است امنیت دادههای حساس را به خطر بیاندازد.

یکی از حملات برجسته، نفوذ به افزونه شرکت Cyberhaven بود که در روز کریسمس شناسایی شد. این شرکت پس از شناسایی حمله، در مدت زمان کوتاهی نسخه مخرب افزونه را حذف کرد، اما تا زمانی که این نسخه مخرب حذف شد، کاربران که افزونهها را بهطور خودکار بهروزرسانی کرده بودند، در معرض خطر قرار داشتند. این نوع حملات نشان میدهند که حتی با وجود تدابیر امنیتی مانند 2FA، مهاجمان همچنان قادرند از نقاط ضعف در زنجیره تأمین نرمافزار بهرهبرداری کنند.

این حملات سایبری هشدار مهمی برای جامعه توسعهدهندگان و کاربران افزونههای مرورگر به شمار میرود. اهمیت مراقبت از منابع نرمافزاری و اطمینان از امنیت افزونهها و برنامهها از جمله ضروریات برای جلوگیری از دسترسی غیرمجاز به اطلاعات حساس است. افزونههای مرورگر، که معمولاً نادیده گرفته میشوند، ممکن است هدفی آسان برای مهاجمان باشند و ضروری است که توسعهدهندگان بهطور مداوم از امنیت کدهای خود اطمینان حاصل کنند.

این حملات نشاندهنده ضعفهای امنیتی در فرآیندهای احراز هویت و تأیید افزونهها در فروشگاه کروم است. گوگل اعلام کرده است که تیم امنیتی کروم با استفاده از بررسیهای خودکار و دستی، افزونهها را پیش از انتشار بررسی میکند و بهطور مداوم افزونههای منتشرشده را نظارت میکند. با این حال، برخی افزونههای مخرب همچنان موفق به عبور از این فیلترها میشوند.

برای محافظت از خود در برابر این نوع حملات، توصیه میشود به این نکات توجه داشته باشید:

1. افزونههای نصبشده را در آدرس chrome://extensions بررسی کنید و افزونههای ناشناس یا مشکوک را حذف کنید.

2. از قابلیت Safety Check در تنظیمات کروم استفاده کنید تا مشکلات امنیتی شناسایی و رفع شوند.

3. حالت Enhanced Protection را در بخش Safe Browsing فعال کنید تا از حفاظت بیشتری برخوردار شوید.

4. در صورت امکان، از کلیدهای امنیتی فیزیکی برای احراز هویت دومرحلهای (که امنیت بیشتری نسبت به روشهای سنتی مانند پیامک یا اپلیکیشنهای تولید کد فراهم میآورند) استفاده کنید.

دیدگاه خود را با سایر بازدیدکنندگان این مطلب به اشتراک بگذارید. در ارسال دیدگاه به قوانین زیر توجه کنید.